主页 > imtoken官网地址是什么 > 窃取的艺术:Satori 变种通过替换钱包地址窃取 ETH 数字代币

窃取的艺术:Satori 变种通过替换钱包地址窃取 ETH 数字代币

在我们于 2017 年 12 月 5 日发表的关于 Satori 的文章中,我们提到 Satori 僵尸网络正在以前所未有的速度传播。自从我们的文章发表以来盗币通过什么方式,安全社区、ISP 和供应链供应商一直在合作,Satori 的控制服务器已经被sinkholes、ISP 和供应链供应商采取行动。悟的蔓延暂时被遏制,但悟的威胁依然存在。.

截至2018-01-08 10:42:06 GMT+8,我们检测到Satori的后继变种正在37215和52869端口重新建立整个僵尸网络。值得注意的是,新变种开始渗透到其他Claymore互联网上存在的矿机挖矿设备,通过攻击其3333管理端口,替换钱包地址,最终获取受害挖矿设备的算力和对应的ETH代币。我们将这个变体命名为 Satori.Coin.Robber。

这是我们第一次看到僵尸网络取代其他矿机钱包。这给对抗恶意代码带来了一个新问题:即使安全社区随后接管了 Satori.Coin.Robber 的上行控制服务器,那些钱包地址被篡改的矿机仍将继续贡献算力和 ETH 代币。 .

截至2018-01-16 17:00 GMT+8,矿池支付记录显示:

另外值得一提的是,Satori.Coin.Robber 的作者声称他当前的代码没有恶意,并留下了一个电子邮件地址:

Satori dev here, dont be alarmed about this bot it does not currently have any malicious packeting purposes move along. I can be contacted at curtain@riseup.net

Claymore Miner 远程管理界面的一系列安全问题

Claymore Miner 是一种流行的多代币挖矿程序。互联网上有很多基于 Claymore Miner 进行挖矿的设备。Claymore Miner 提供了远程监控和管理的接口。

根据其文档描述,其Windows版本通过Remote management子目录下的EthMan.exe文件在3333端口提供远程监控和管理功能。其早期版本允许远程读取挖矿进程的运行状态,也允许控制重启、上传文件等动作。

默认获得部分控制权,这显然是一个漏洞问题。作为回应,在8.1版本之后,Claymore Miner默认使用-3333(而不是3333)端口作为启动参数,这意味着远程管理端口是只读的,不能再执行控制命令。

但这并不意味着这一系列远程管理界面问题就结束了。2017 年 11 月,CVE-2017-16929 被披露,允许远程读写任意文件。相应的应用程序代码也已公开。

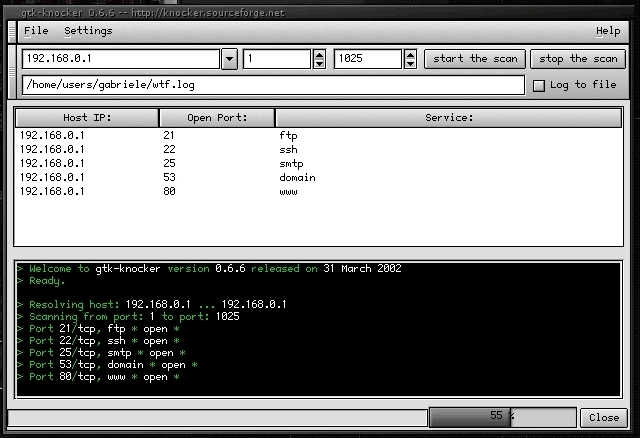

这次我们观察到的漏洞利用代码与上面列出的不同。本次攻击主要针对开放3333端口进行管理且未设置远程登录密码的Claymore Miner挖矿设备。为防止潜在的滥用,我们不会在本文中发布详细信息。

Satori.Coin.Robber 变种正在利用上述漏洞来获取 ETH 代币哈希率

从 2018-01-08 到 2018-01-12,我们观察了以下样本:

737af63598ea5f13e74fd2769e0e0405 http://77.73.67.156/mips.satori 141c574ca7dba34513785652077ab4e5 http://77.73.67.156/mips.satori 4e1ea23bfe4198dad0f544693e599f03 http://77.73.67.156/mips.satori 126f9da9582a431745fa222c0ce65e8c http://77.73.67.156/mips.satori 74d78e8d671f6edb60fe61d5bd6b7529 http://77.73.67.156/mips.satori 59a53a199febe331a7ca78ece6d8f3a4 http://77.73.67.156/b

这组样本是 Satori 的后续变体。此变体不仅会扫描早期的端口 37215 和 52869,还会扫描端口 3333。这三个端口上的扫描有效负载是:

上图是 3333 端口的扫描载荷。在这次扫描中,Satori.Coin.Robber 将依次发送三个数据包:

在上面这个reboot_bat的文件更新过程中:

通过这种方式,Satori.Coin.Robber 将 ETH 挖矿过程在其他设备上的计算能力为自己所用。

Satori.Coin.Robber 与之前版本的异同

我们比较 Satori.Coin.Robber 的两个版本,找出相同点和不同点:

相同点:

我们认为证据足够有力,可以将这个新变种与之前的 Satori 联系起来。

不同之处:

以下是一些显示证据的详细屏幕截图:

两个版本的示例共享相同的 UXP 包装幻数:

Satori.Coin.Robber 在扫描期间使用异步网络连接:

Satori.Coin.Robber 的新 C2 通信协议

Satori.Coin.Robber 的 C2:

C2协议的整体列表如下:

该协议解释如下:

对前两个请求的响应正是该机器人在篡改其他挖矿设备后使用的矿池和钱包地址。但现阶段,样本中的扫描payload仍然是硬编码的,这里没有使用服务器返回值;服务器返回的英文部分,翻译成中文,大意是“我是Satori的作者盗币通过什么方式,这个机器人什么都没有。恶意代码,你放心。联系我窗帘@riseup.net”

Satori.Coin.Robber的感染趋势

一般来说,我们可以通过 ScanMon 上三个扫描端口的扫描趋势来衡量 Satori.Coin.Robber 的感染范围和趋势。

37215、52869和3333端口近30天的扫描趋势如下:

总的来说,三个端口都有一个扫描的浪涌,可以对应这个样本的表现。

噪声方面,在37215和52869端口上,根据1月8日之前的表现,可能存在一些不属于Satori.Coin.Robber的扫描源;但是 3333 端口比较干净。根据 1 月 8 日之前的表现,噪音比较低。小的。考虑到三个端口的扫描性能趋于一致,我们认为以上数据可以代表目前 Satori.Coin.Robber 的感染趋势。

结语

最初版本的 Satori 已经被安全社区打压,但新的继任者却出现了。

新的 Satori.Coin.Robber 将扫描其他设备上的挖矿程序,并将钱包地址替换为自己的。这是我们第一次在僵尸网络领域看到这种行为模式。

虽然作者自称目前没有恶意,但散布恶意代码、擅自修改他人电脑信息、抢夺他人电脑算力为自己挖数字代币等都是恶意行为。

考虑到 Satori 在 12 月 5 日前后的 12 小时内感染了超过 260,000 台 IoT 设备,目前 Satori.Coin.Robber 的感染率已经降低很多,暂时无需恐慌。

上述感染速度的降低不应归因于攻击者故意降低扫描速度,尤其是考虑到攻击者启用了 NIO 技术来加快扫描阶段的效率;这应该归功于安全公司、ISP和供应链设备制造商的共同努力。协作和努力。

登录Safeke——贴心的安全新媒体,或下载Safeke APP获取更多最新资讯~